Sichere Kommunikation

Der moderne Informationsaustausch muss schnell und effizient sein. Wir zeigen Ihnen ein paar Beispiele für sichere Kommunikation. Mittlerweile wird – abgesehen von der Briefpost – ausschließlich elektronisch kommuniziert. Über E-Mail, Telefonie, Fax, Text- und Sprachnachrichten, Videokommunikation und Dateiaustausch sind die Teilnehmer wortwörtlich vernetzt, denn die Verbindung findet über das Internet statt. Selbst die Briefpost wird in vielen Fällen hybrid bereitgestellt und digitalisiert nach dem Empfang.

Dieser Beitrag befasst sich vorrangig mit IP-basierter Kommunikation, d.h. sowohl der Verbindungsaufbau (Signalübertragung) als auch der Transport des Inhalts (Text oder audiovisuelle Daten) erfolgen über das Internet. Wir beschränken uns dabei auf die Möglichkeiten der technischen Sicherung, sodass z.B. Codecs sowie Netzwerk-, Software- oder Hardwarespezifikationen nicht näher betrachten werden.

Telefonie

IP-basierte Telefonie ist auch unter den Begriffen VoIP, Voice-over-IP, SIP-Telefonie oder Internettelefonie bekannt. IP-Telefonie dürfte sowohl im privaten Bereich als auch in Unternehmen der Standard sein, spätestens mit Abschaltung des ISDN-Anschlusses mussten Unternehmen Ihre Telefonanlagen IP-basiert umrüsten.

Wie sicher ist VoIP?

Wenn wir die Sicherheit der Telefonie betrachten, geht es vorrangig um die Gewährleistung der Vertraulichkeit durch Verschlüsselung. Stellen wir uns dann die Frage, ob VoIP sicherer ist als herkömmliche Telefonie und wie diese Sicherheit gewährleistet werden kann.

Eine Verschlüsselung der Verbindung war bei konventioneller Telefonie grundsätzlich nicht vorgesehen. Mit entsprechender zusätzlicher Hardware konnten Telefonate, aber auch Faxe Ende-zu-Ende verschlüsselt werden, sofern beide Teilnehmer die entsprechende Technik einsetzten.

Selbstverständlich gibt es auch bei VoIP Möglichkeiten der Ende-zu-Ende-Verschlüsselung durch Hard- und Softwarelösungen. Dies setzt aber wieder voraus, dass beide Gesprächsteilnehmer die gleiche Hard- bzw. Software verwenden – in der Praxis für Messagerdienste eine tolle Lösung, für Telefonie kaum umsetzbar.

Für die Sicherung der Signalübertragung kann das SIPS (Session Initiation Protocol Secure) verwendet werden. Konkret bedeutet das, die Verbindung per SIP wird mittels TLS-Protokoll (Transport Layer Security) verschlüsselt.

Für die Sicherung der Gesprächsdaten wiederum kann SRTP (Secure Real-Time Transport Protocol) genutzt werden. Da die symmetrischen Schlüssel für SRTP mit dem SIP übertragen werden, ist die gleichzeitige Verwendung von SRTP und SIPS nicht nur sinnvoll, sondern obligatorisch.

Alternativ wurde das ZRTP (Zimmerman Real-Time Transport Protocol) von Phil Zimmerman entwickelt, wobei die Schlüssel für das SRTP nicht per SIP/SIPS übertragen werden. Der Schlüsselaustausch erfolgt direkt zwischen den Kommunikationsteilnehmern (Diffie-Hellman-Schlüsselaustausch).

Die Verwendung von SIPS/SRTP oder ZRTP ist also grundsätzlich ratsam, um die Verbindung zwischen dem Endgerät und dem jeweiligen Provider zu verschlüsseln.

Aber aufgepasst: Telekommunikationsanbieter müssen unverschlüsselte Schnittstellen für Bedarfsträger wie Zoll oder Polizei bereithalten. Deshalb muss die Verschlüsselung an den Schnittstellen zu anderen Netzen (sog. Session Border Controller) unterbrochen werden.

Dies gilt ohnehin für die Vermittlung in Telekommunikationsnetze, in denen Telefongespräche nicht verschlüsselt verarbeitet werden können (z.B. Mobilfunknetz). Bei Ende-zu-Ende-Verschlüsselung geht das natürlich nicht, weshalb die Verwendung derzeit vor allem bei Sicherheitsbehörden stark in der Kritik steht und durch Gesetzänderungen untersagt werden soll.

Die elektronische Mail hat seit Jahren in vielen Bereichen den klassischen Brief und das Fax ersetzt. Das liegt nicht zuletzt daran, dass sowohl die Kosten für elektronische Nachrichten als auch die Zustellgeschwindigkeit deutliche Vorteile haben.

Es wird kein Papier, keine Tinte / Toner und kein Porto benötigt, die Zustellung erfolgt nicht nur zeitnah, sondern auch ortsunabhängig, da sie von mobilen Endgeräten abgerufen werden kann. Aufgrund ihrer mangelnden Beweiskraft können E-Mails die Papierform oder das Fax allerdings nicht vollständig ersetzen.

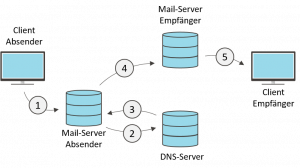

1 – Die E-Mail wird vom Client des Absenders an den Mail-Server des Absenders übertragen. 2, 3 – Der Mail-Server des Absenders fragt den MX-Record für den Mail-Server des Empfängers bei einem DNS-Server an und erhält eine Antwort. 4 – a) Der Mail-Server des Absenders kündigt die E-Mail des Absenders an (MAIL FROM); bei Status OK, b) kündigt er den Empfänger an (RCPT TO); bei Status OK, c) kündigt er den Inhalt der E-Mail an (DATA); bei Status OK, d) wird die E-Mail übertragen (Header-Leerzeile-Body). 5 – Der Client des Empfängers ruft die E-Mail auf dem Mail-Server des Empfängers ab.

Wie sicher ist eine E-Mail?

Die Identitäten von Empfänger und Absender sind bereits Gegenstand der Signalübertragung per SMTP (FROM MAIL, RCPT TO). Dies gilt auch für die weiteren Empfänger (cc, bcc), die jeweils eine eigenständige und identische Kopie der E-Mail erhalten.

Innerhalb der E-Mail (Header) sind allerdings nur die Empfänger (from, cc) für alle anderen sichtbar, nicht die weiteren heimlichen Empfänger (bcc). Wer eine E-Mail erhält, möchte auch sichergehen, dass diese wirklich vom Absender stammt und inhaltlich nicht manipuliert oder ausgelesen wurde.

Die Verwendung der Blindkopie (bcc) ist eine wichtige Maßnahme um die Vertraulichkeit zu gewährleisten und die Identitäten der Beteiligten vor unbefugter Offenlegung gegenüber anderen Beteiligten zu schützen.

Die Verwendung von TLS zwischen den Clients und den Mail-Servern (HTTPS, STARTTLS, SMTPS, POP3S, IMAPS) sorgt dafür, dass die Verbindung verschlüsselt ist.

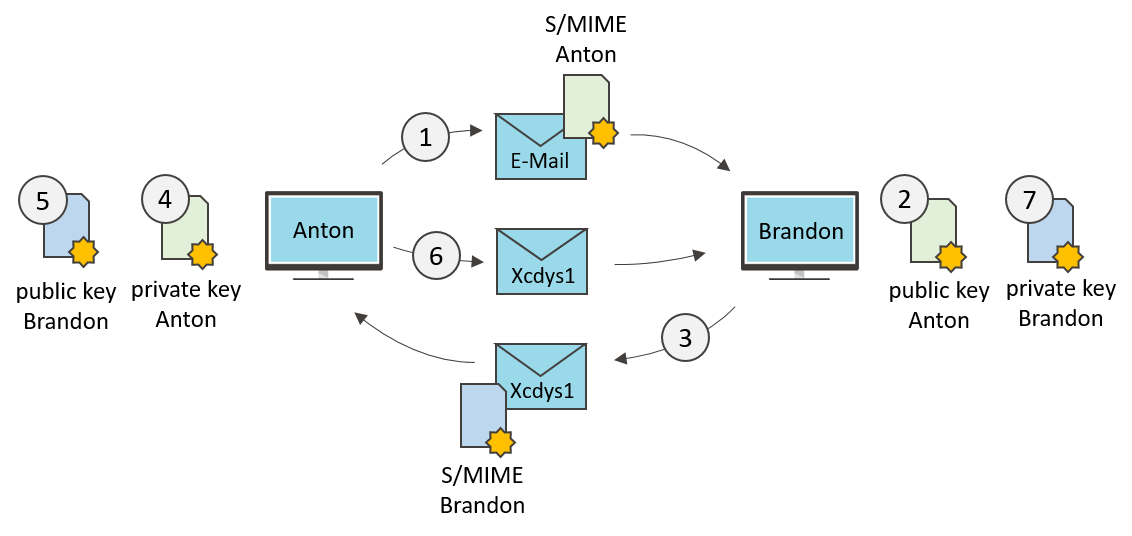

S/MIME (Secure/Multipurpose Internet Mail Extensions) ist eine MIME-Erweiterung zur Signatur und Verschlüsselung von E-Mails. Mittels eines S/MIME-Zertifikats wird ein Schlüsselpaar, bestehend aus öffentlichem Schlüssel (public key) und privatem Schlüssel (private key) erzeugt. Auf diese Weise kann sowohl die Identität des Absenders per Signatur nachgewiesen als auch der Inhalt der E-Mail durch asymmetrische Verschlüsselung geschützt werden.

1 – Anton versendet eine E-Mail an Brandon, die er mit seinem S/MIME Zertifikat signiert. Diese E-Mail ist unverschlüsselt, enthält aber den öffentlichen Schlüssel von Anton. 2 – Brandon speichert den öffentlichen Schlüssel von Anton. 3 – Brandon antwortet auf die E-Mail von Anton und verschlüsselt den Inhalt mit dessen öffentlichen Schlüssel. Zusätzlich signiert er die E-Mail und sendet seinen öffentlichen Schlüssel mit. 4 – Die E-Mail von Brandon kann Anton mit seinem privaten Schlüssel nun entschlüsseln. 5 – Anton speichert auch den öffentlichen Schlüssel von Brandon. 6 – Anton sendet erneut eine E-Mail an Brandon, die automatisch mit dem öffentlichen Schlüssel von Brandon verschlüsselt wird. 7 – Brandon kann die E-Mail mit seinem privaten Schlüssel entschlüsseln.

PGP (Pretty Good Privacy) ist ein Programm zur Signatur und Verschlüsselung, das von Phil Zimmermann entwickelt wurde – ja, DER Phil Zimmerman, der auch ZRTP entwickelt hat. PGP verwendet ebenso wie S/MIME die asymmetrische Verschlüsselung und erzeugt ein Schlüsselpaar, bestehend aus öffentlichem und privatem Schlüssel (public key/private key). Wer PGP-verschlüsselte E-Mails erhalten möchte, kann seinen public key z.B. auf der Website veröffentlichen.